전제적 시나리오 정보는 [ 더보기 ] 클릭

전체적 시나리오

상위 도메인 : kst20.com

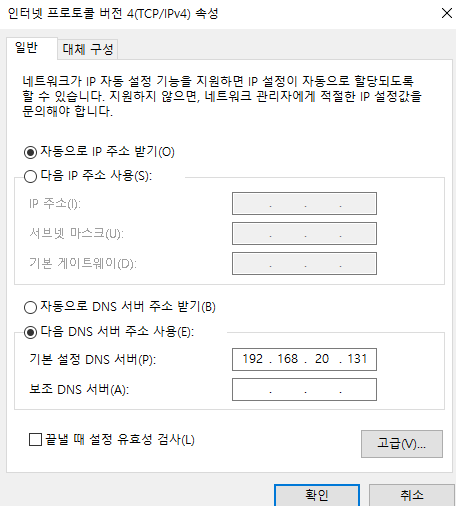

상위 DNS IP : 192.168.20.131

위임 도메인 : hjm.kst20.com

위임 DNS IP : 192.168.20.132

위임 도메인의 관리 도메인 : ns.hjm.kst20.com

위임 도메인의 관리 IP : 192.168.20.136

1. 상위 DNS 설정

1) 상위 도메인 에서 [ 새 위임 ]선택

2) 위임할 도메인을 설정한다 [ hjm ]

3) 이름 서버에 추가를 선택

4) 하위 도메인 서버의 IP 를 기재하고, 도메인 네임 [ hjm.kst20.com ] 을 등록한다.

5) 정상적으로 추가 되었는지 확인한다.

6) 마침을 누른다.

7) 설정된 위임 DNS 를 확인한다.

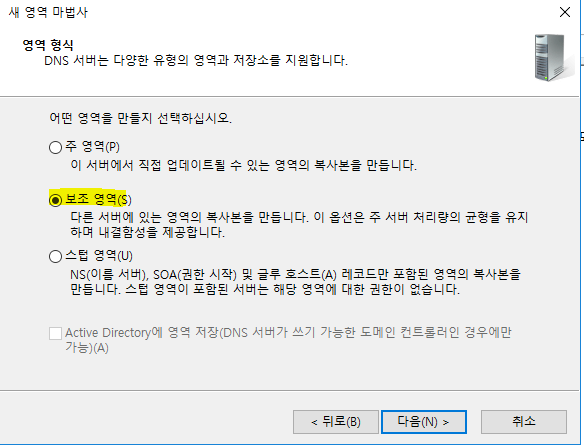

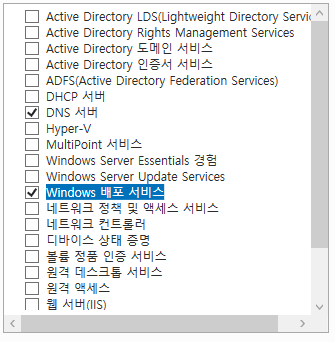

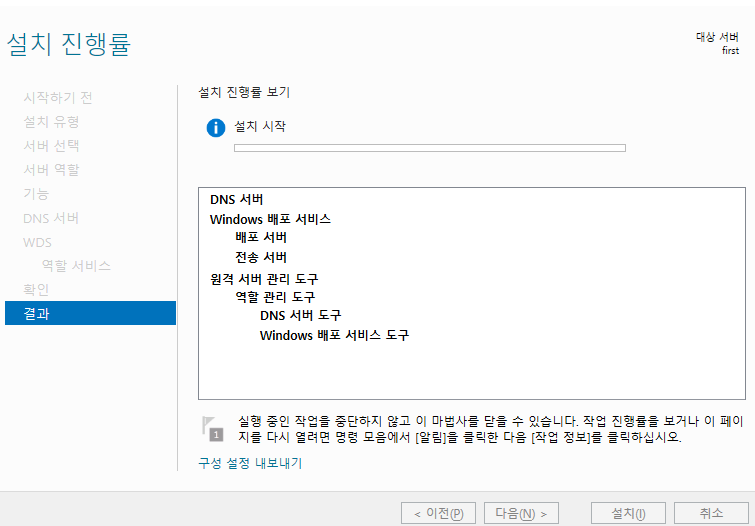

2. 하위 DNS 설정

- 하위 DNS 에 [ hjm.kst20.com ] 을 등록하고, ns 도메인을 추가한다 ( 192.168.20.136 )

3. 확인

- 하위 서버에서 [ ns.hjm.kst20.com ] 과 [ ns.kst20.com ] 검색

: [ns.hjm.kst20.com] 은 관리하는 DNS 이기 때문에 검색이 되지만, 상위 DNS 인 [ ns.kst20.com ] 은 검색이 되지 않는다

- 상위 서버에서 [ ns.hjm.kst20.com ] 과 [ ns.kst20.com ] 검색

: 상위 서버는 하위 도메인을 관리하고, 하위 도메인은 [ ns.hjm.kst20.com ] 을 관리하기 때문에 정삭적으로 IP 주소를 반환한다